fortigate 連線fortiswitch

首先會需要透過fortiswitch來讓兩個設備來連線,下面範例會用fortigate 90E(Version 7.2.3) +fortiswitch 124D(v3.6.12-build436,230621 )來作範例,在使用前,建議能把設備韌體更新到最新比較好

1.甚麼是FortiLink

FortiLink 實際上是FortiOS 上的一個介面, 被專門用來連接管理FortiSwitch 設備,FortiSwitch 設備被FortiGate 動態監控並在授權之後就可以直接被FortiGate 所管理,但是你在實體設備上,不會看到寫著FortiLink的port。在防火牆fortigate上,你可以自定義任何一個port當你的fortiswich,而在交換器fortiswich上,你可能要查一下手冊看看你的fortilink被定義在哪個port,或是參考官方的連結Connecting FortiLink ports,像我這邊範例就是port 23~26。

| FortiSwitch Model | Default Auto-FortiLink ports |

|---|---|

| FS-108D-POE | port9–port10 |

| FS-108E, FS-108E-POE, FS-108E-FPOE | port7–port10 |

| FSR-112D-POE | port5–port12 |

| FS-124D, FS-124D-POE | port23–port26 |

| FSR-124D | port1-port4, port21–port28 |

| FS-124E, FS-124E-POE, FS-124E-FPOE | port21–port28 |

| FS-148E, FS-148E-POE | port21–port52 |

| FS-224D-POE | port21–port24 |

| FS-224D-FPOE | port21–port28 |

| FS-224E, FS-224E-POE | port21–port28 |

| FS-248D, FS-248D-FPOE | port45–port52 |

| FS-248D-POE | port47–port50 |

| FS-248E-POE, FS-248E-FPOE | port45–port52 |

| FS-424D, FS-424D-POE, FS-424D-FPOE | port23–port26 |

| FS-424E-Fiber | port1-port30 |

| FS-426E-FPOE-MG | port23-port30 |

| FS-448D, FS-448D-POE, FS-448D-FPOE | port45–port52 |

| FS-524D, FS-524D-FPOE | port21–port30 |

| FS-548D | port39–port54 |

| FS-548D-FPOE, FS-548DN | port45–port54 |

| FS-1024D | port1–port24 |

| FS-1048D, FS-1048E | port1–port52 |

| FS-3032D, FS-3032E | port1–port32 |

2.在fortigate上設定fortilink

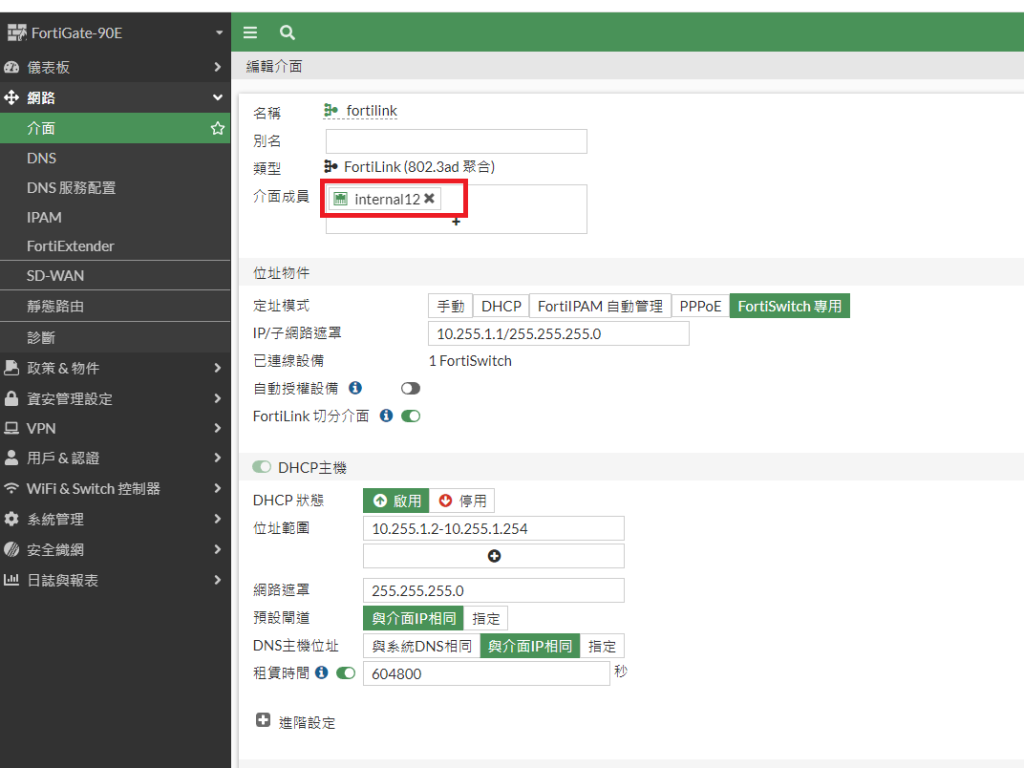

你登入你的fortigate到網路->介面->選擇fortilink介面後,應該可以看到下面這圖,你可以挑選一個你沒再用的internal來當你的fortilink用。假如我們挑選的是internal12好了。

1.首先,你的internal12應該會預設被綁在硬體交換器 internal裡面,請先把他移除不要在他的成員名單內。

2.之後切換到foritlink介面去,把interlnal 12加進來成員名單內,送出後即可

3.你需要用一般的網路線把一端插在fortigate 上的internal 12的孔上,另一端插在fortiswich port 24(或是其他支援fortilink的孔)

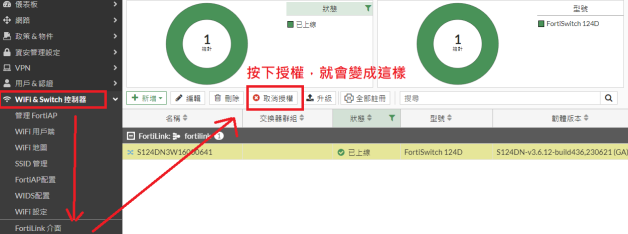

3.授權Forfitswich

兩個設備連接好後,需要授權他連線進來,你只要到wifi & swich 控制器->管理fortiswitch 之後應該會看到你接上來的switch,此時會處於尚未授權的狀態,只要點他按下授權即可。這樣就完成了fortigate與fortiswicth的連線設定,授權完後應該switch會重開機,如果沒有重開機請幫他重開機設定才會生效。

4.開始使用fortiswitch

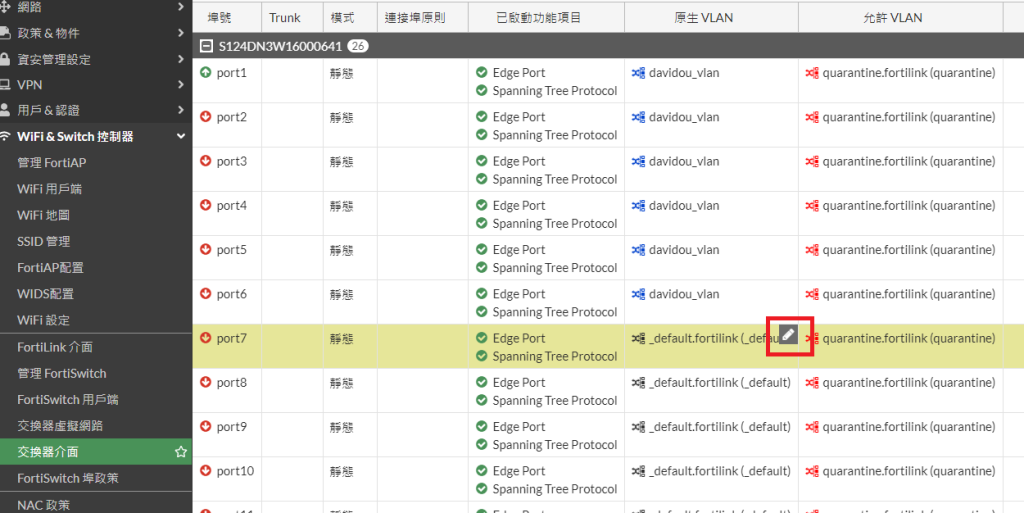

連線好了之後,你可能會霧煞煞不知道該怎使用他,首先要有一個概念,fortiswich雖然可以當作fortigate的延伸,但是他的port並不會跟fortigate放在一起,介面也是一樣。它們還是兩個不同的設備。你可以到wifi & swich 控制器->交換器介面 可以看到fortiswich的每一個port的狀態,他們預設都先被指派了一個vlan稱之為_default.fortilink (_default),而_default.fortilink (_default)的vlan id 預設為1,這邊要注意的是swich上vlan id跟fortigate 上的vlan id 是不相同的,所以就算你兩邊vlan都設定為1,他們彼此還是不會是在同一個vlan上

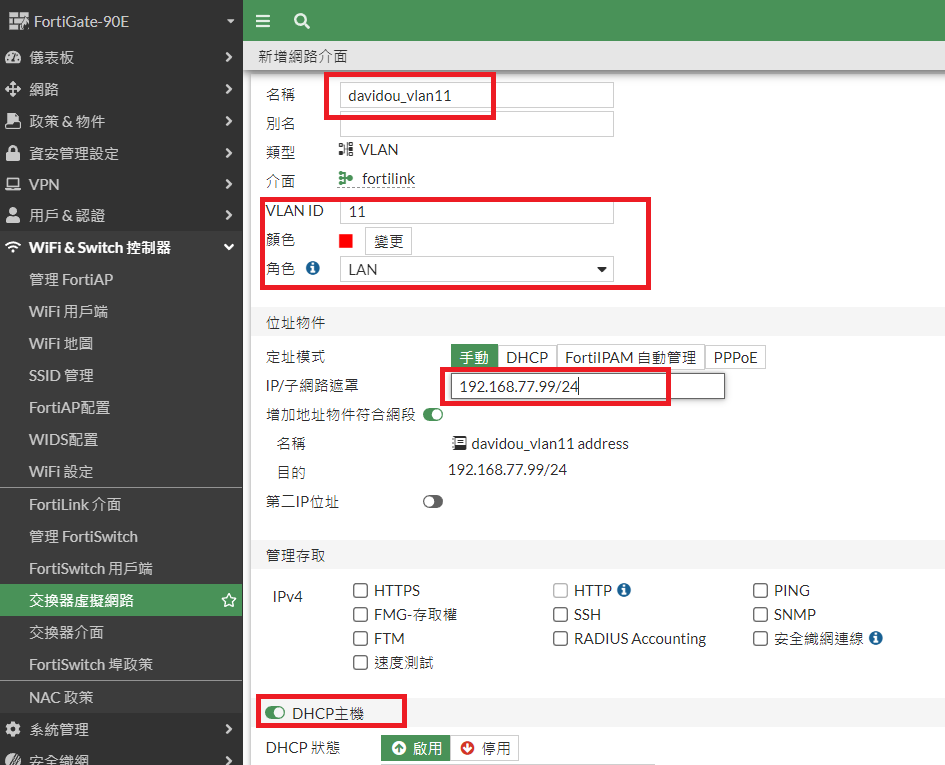

5.新增fortiswitch上的vlan

你可以到 wifi & swich 控制器->交換器虛擬網路 這邊新增一個網路介面,設定方式可以如下圖,這邊的概念就跟你在fortigate上面設定internal概念一樣

設定好你的vlan後,你可以去交換器介面上,找到你要修改的port(可以多選),然後移動到原生vlan那個欄位去,可以編輯更換成你剛剛新增的vlan

6.開放政策通行

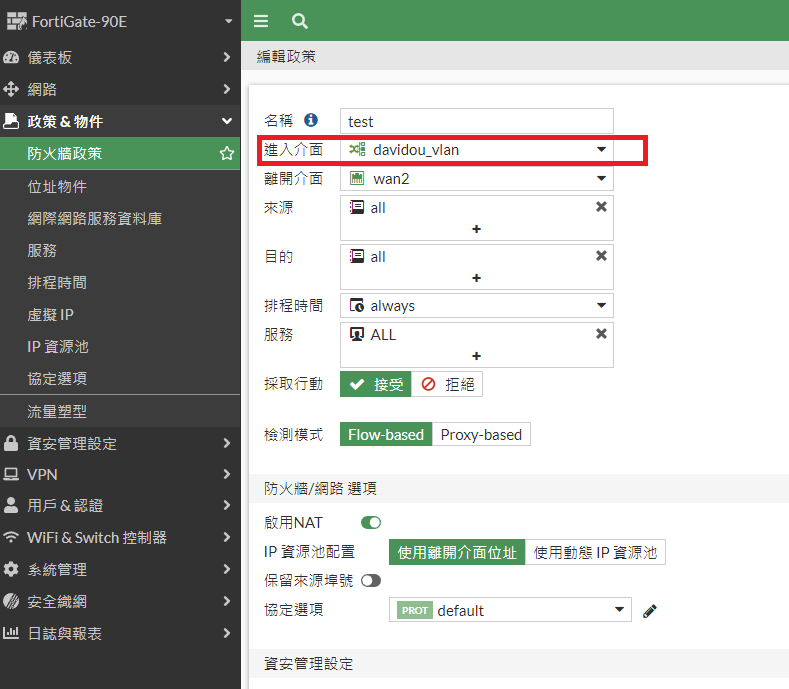

上面都設定好了,就只差最後一步了,你的政策要決定你這個vlan應該要怎處理,可以到 政策&物件->防火牆政策 新增一個政策policy如下圖,下圖設定為一個全通的政策,這邊就依照需求來設定即可。這樣就大功告成了。

參考文件:Fortinet 資安鐵三角