[CEH-TOOOLS] nmap

| open TCP Scanning Methods | Stealth TCP Scanning MEthods (沒完成三項交握,不易發現) | Third party TCP Scanning Methods (透過殭屍網路) |

| 1.syn sacn 2.connect scan(-sT) | 1.Half-open Scan(-sS) 2.Inverse TCP Flag Scanning

| IDLE/IP ID Header Scaning |

namp各種scan的指令表

| 功能 | 指令 | 說明 |

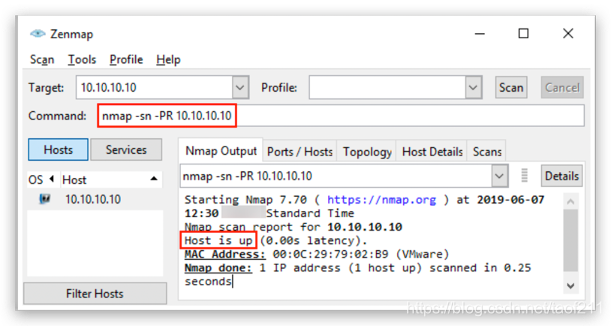

| ARP Ping Scan | nmap -sn -PR 10.10.10.10 | 拿來掃區網內設備(-PR選項用於執行 ARP ping 掃描。-sn是 停用port scan。 |

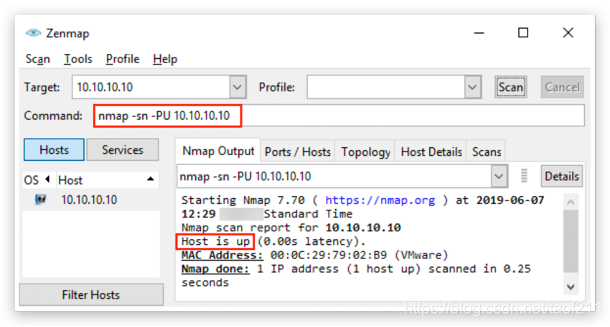

| UDP Ping Scan | nmap -sn -PU 10.10.10.10 | |

| ICMP ECHO Ping | nmap -sn -PE 10.10.10.10 | |

| TCP SYN ping scan | nmap -sn –PS 10.10.10.10 | |

| TCP ACK ping scan | nmap -sn -PA 10.10.10.10 | |

| IP Protocol Ping Scan | nmap -sn -PO 10.10.10.10 | |

| TCP Connect/ Full Open scan | nmap -sT -v 10.10.10.10 | |

| Stealth Scan (Half-open scan) | nmap -sS -v 10.10.10.10 | |

| Inverse TCP Flag Scan | ?? | |

| Xmas Scan | nmap -sX -v 10.10.10.10 | |

| Maimon scan | nmap -sM -v 10.10.10.10 | |

| ACK Flag Probe Scanning | nmap -sA -v 10.10.10.10 | |

| UDP Scan | nmap -sU -v 10.10.10.10 | |

| SCTP INIT Scanning | nmap -sY -v 10.10.10.10 | |

| SCTP COOKIE ECHO scan | nmap -sZ -v 10.10.10.10 | |

| SSDP and List Scan | nmap -sL -v 10.10.10.10 | |

| IPv9 sacn | nmap -6 10.10.10.10 | |

| service Version Discovery | nmap -sV 10.10.10.10 | |

| OS Discovery | nmap -O 10.10.10.10 |

-oX 輸出成XML格式(考)

nmap的TCP SYN Scan跟TCP Connect Scan

nmap掃描模式有兩種模次,一種是syn scan另一種是connect scan兩種其實差異不大,當然後面還有其他款的scan方式,這些方式目的就都只是為了去確定對方這個服務是否有開而已

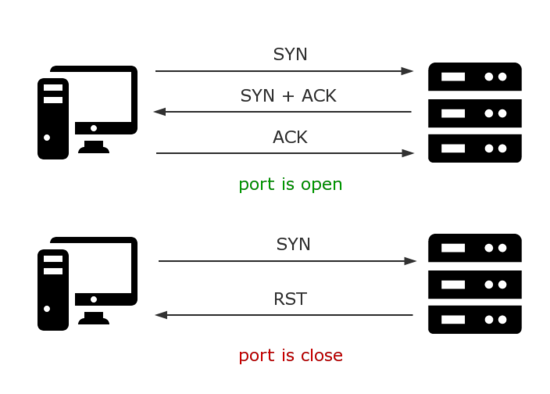

SYN Scan

syn scan需要root權限,因為他會直接抓封包原始數據來看,但是他的執行速度比較快,且比較不會被防火牆阻擋,還有當狀態牽涉到打開關閉過濾時syn scan可以給出明確的定義

跟右邊伺服器連線syn 如果收到syn+ack就表示port是open的就可以直接rst掉了

如果對方沒有開就會收到RST

這個好處是port如果有開,照規定我們要送一個ack給他們,而我們直接就算了直接RST關閉連線,這樣比較快,且也比較不會被防火牆紀錄到我們再掃描

Connect Scan(-sT)

connect scan 因為是調用作業系統去跟對方連線的不會直接讀底層封包,所以不用權限。因為是叫os去真實地去跟對方handshack所以比較花時間,但是因為是走正規的方式跟對方連,所以對方也比較可能覺得你是正常的所以會給你回應

與右邊伺服器建立連線syn 看伺服器怎回應,如果有回應syn+ack就是正常open 所以照規定我們回她一個ack(然後之後才會RST調)

如果對方沒有開啟,就會收到RST這個封包就表示close

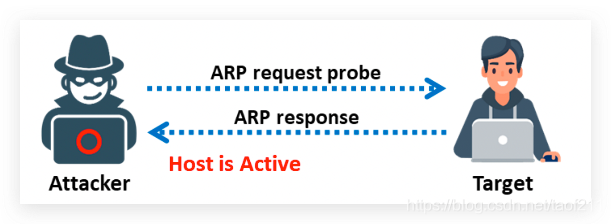

ARP Ping Scan( -sn -PR)

攻擊者使用 Nmap 工具執行 ARP ping 掃描以發現網絡中的活動主機。

當攻擊者試圖向目標主機發送 ICMP 回顯請求等 IP 數據包時,操作系統必須確定目標 IP 對應的硬件目標地址 (ARP) 才能正確尋址以太網幀。為此,會發出一系列 ARP 請求。ARP掃描用於顯示設備上網絡接口的MAC地址,也可以顯示局域網上所有共享相同IPv4地址的設備的MAC地址。(應該就是跟ping一樣的東西吧?)

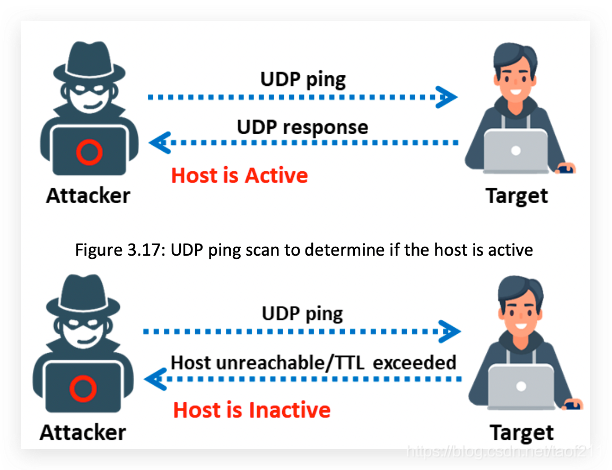

UDP Ping 掃描( -sn -PU)

UDP ping 掃描類似於 TCP ping 掃描;但是,在 UDP ping 掃描中,Nmap 會向目標主機發送 UDP 數據包。Nmap 用於 UDP ping 掃描的默認端口號是 40,125。攻擊者向目標主機發送 UDP 數據包,UDP 響應意味著目標主機處於活動狀態。如果目標主機離線或不可達,可能會返回主機/網絡不可達或 TTL 超出等各種錯誤消息。

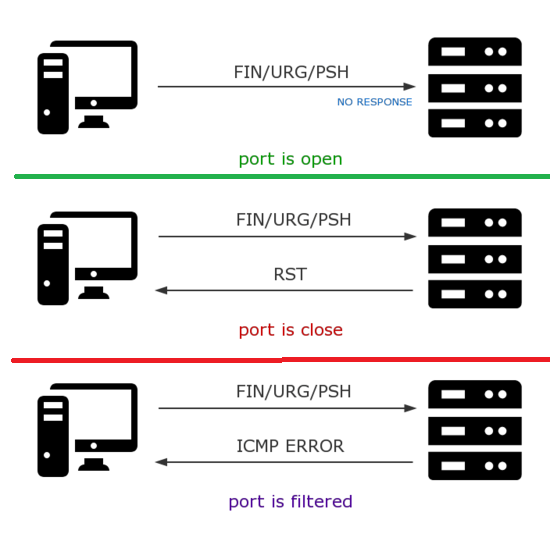

TCP Xmas Tree Scan(-sX)

這個有點是利用RFC的規範的漏洞來測試的,我們直接送PSH FIN URG封包過去(一般應該是送syn)

如果port是關閉的就會收到RST

ACK Flag Probe Scanning(-sA)

此掃描與目前討論的其他掃描不同,它從不確定打開(甚至打開|過濾)端口。它用於映射防火牆規則集,確定它們是否有狀態以及過濾哪些端口。

送ack probe過去,會收到RST封包回來,看是TTL-base方式送還是winodws-base方式送

TTL-base方式送過去,如果port有開TTL回來會小於64,沒開就會大於64

windows-base如果win值不等於0就是port有開

- Maimon scan(-sM)

送FIN/ACK封包出去。port有開就不回應,沒開就會收到RST回來

參考文章