[CEH V11]module 2筆記-足跡和偵察footprinting and reconnaissance

1.What is Footprinting

足蹟的一個重要方面是確定與組織的可公開訪問訊息相關的風險級別。

足跡的分類分為兩種類型

- Passive Footprinting

- Active Footprinting

被動足跡跟主動課本寫了很多列表,其實差異主要在於,我們主動去搜尋資料時,對方網站或是服務就可能會log到我們再爬他們的網站,就會被對方記錄下來,所以被動(Passive Footprinting)的意思就是透過google阿 社交網站、金融服務網站、暗網、論壇等等不是對方的網站來蒐集。

主動的(Active Footprinting)就像是去查詢dns訊息(對方DNS主機要給你資料)、網路爬蟲、email訊息、whois查詢等等

2.Information Obtained in Footprinting足跡中獲得的訊息

- Organization Information(組織資訊)

- Network Information(網路資訊)

- System Information(系統資訊)

3.Footprinting through Search Engines

Using Advanced Google Hacking Techniques

| cache | link | related |

| info | site | allintilte |

| intitle | allinurl | inurl |

| location | filetype |

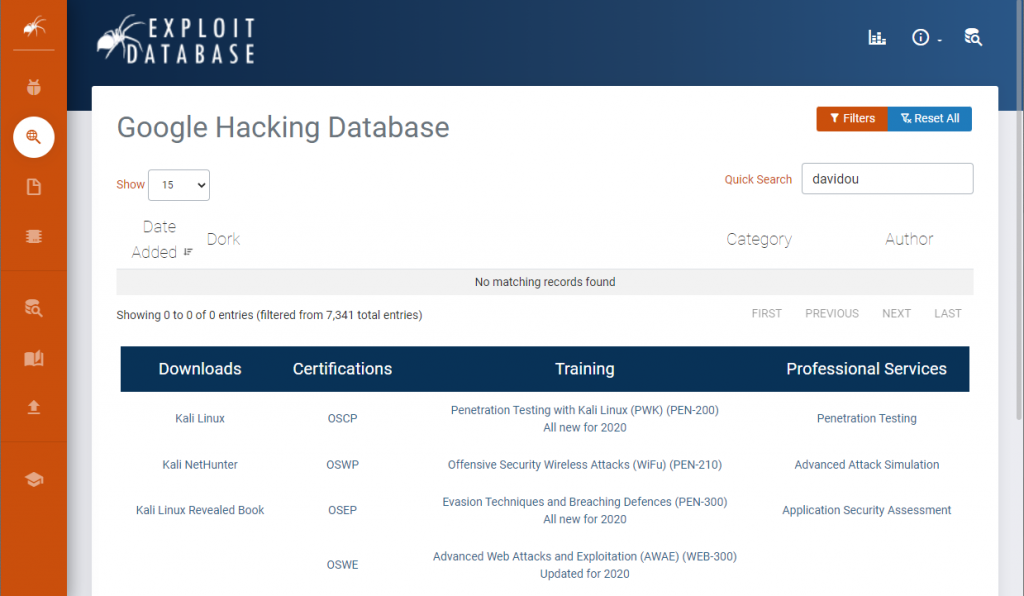

所以範例就會提到Google Hacking Database(GHDB )

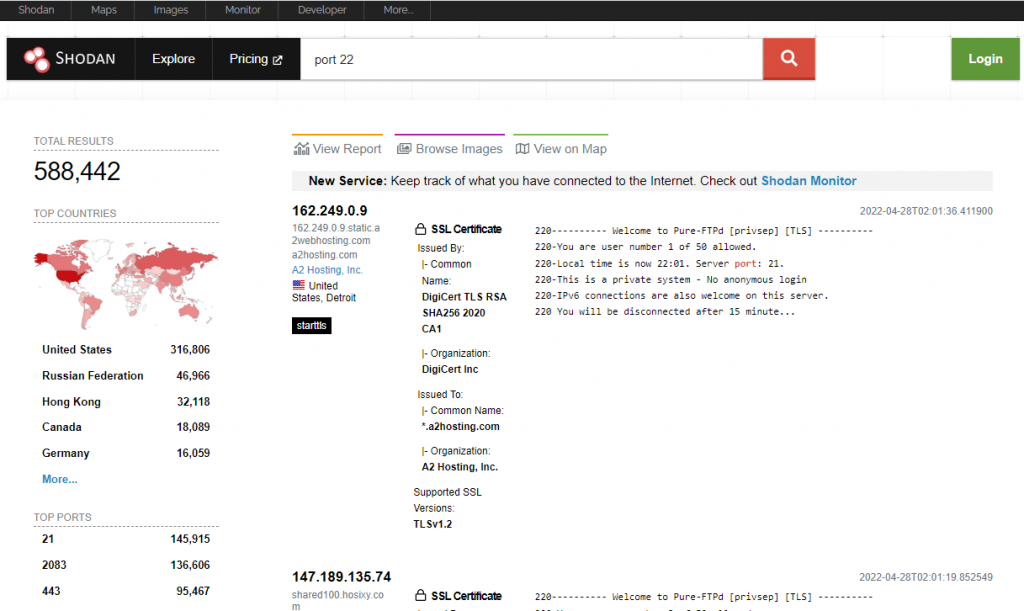

還有網站shodan

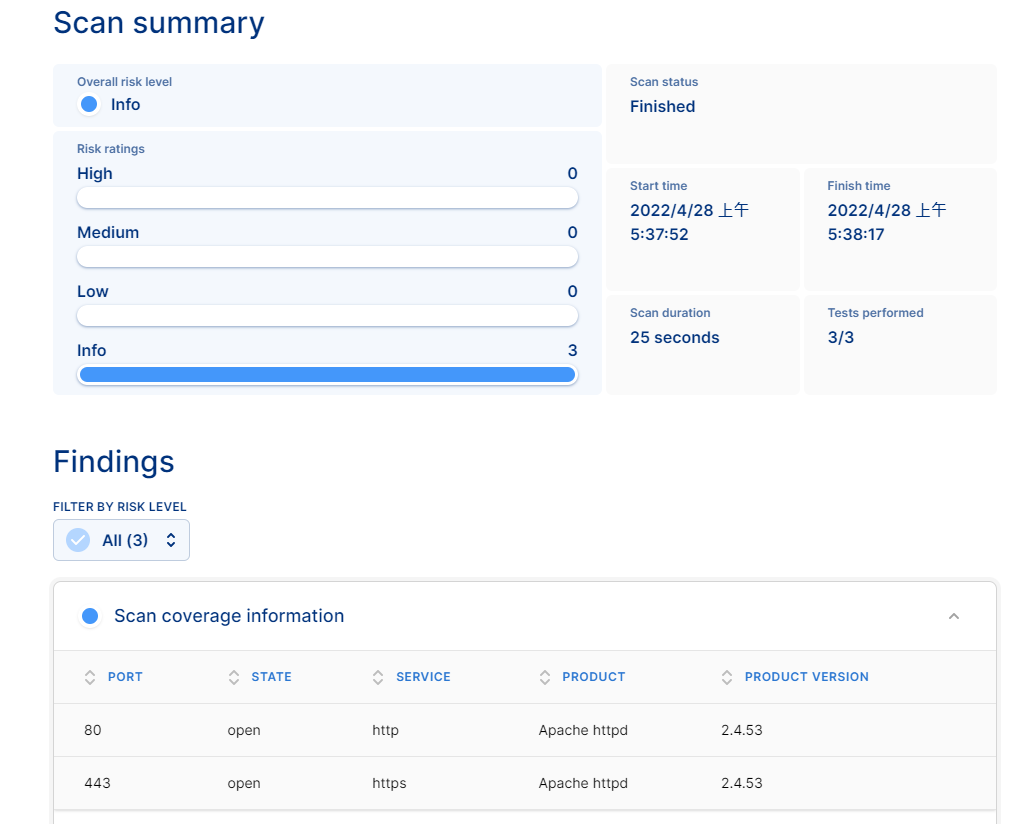

可以直接搜port 也可以搜ip看他的那個ip開了那些port,除了port 還可以搜

- hostname:搜尋特定主機名稱,或是網域名稱包含該字串者,例如 hostname:”google”

- port:搜尋有開啟該port的設備,例如 port:”21″

- country:搜尋IP位於特定國家的設備,例如 country:”TW”

- ISP:搜尋特定ISP所擁有IP所對應之設備,例如ISP:”HiNet”

- product:搜尋特定作業系統、軟體或服務等,例如 product:” Microsoft IIS httpd”

- net:搜尋指定的IP位址或網段,例如 net:”8.8.8.0/24″

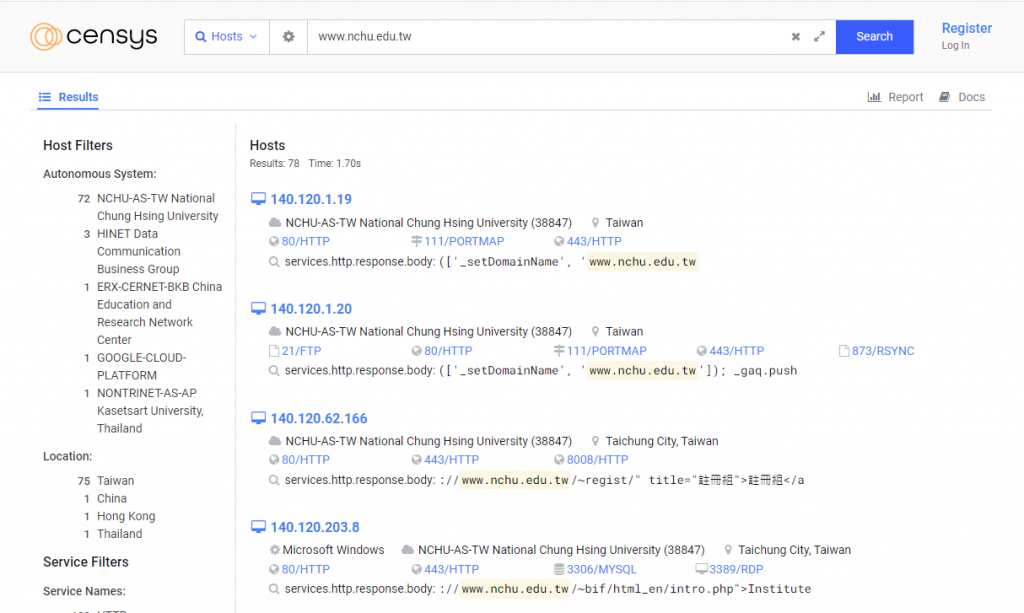

能搜尋連網裝置與漏洞系統的搜尋引擎 Censys

還有一個中國版的shodan 叫做ZoomEye 這個搜尋要註冊才能用…

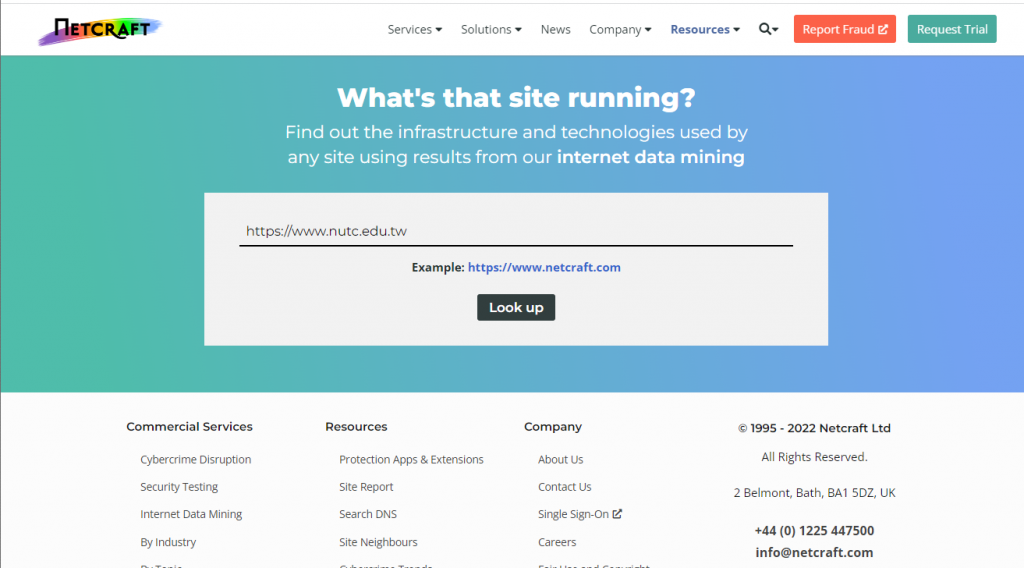

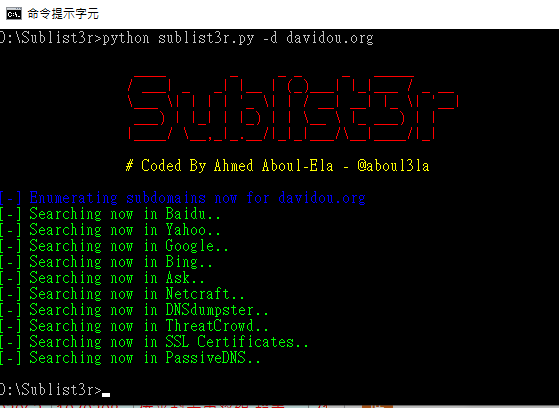

公司的網域可以替駭客提供大量有用的消息 除了透過google hacking (site:microsoft.com -inurl:www)找之外也可以透過Netcraft 網站 或是Sublist3r 的python腳本來找

netcraft可以把網站的IP 國別 dns商、SSL憑證資訊,甚至該網站用到的一些技術(apache php jquery連Bootstrap 這種都可以幫你列出來0rz

4.People Search Services

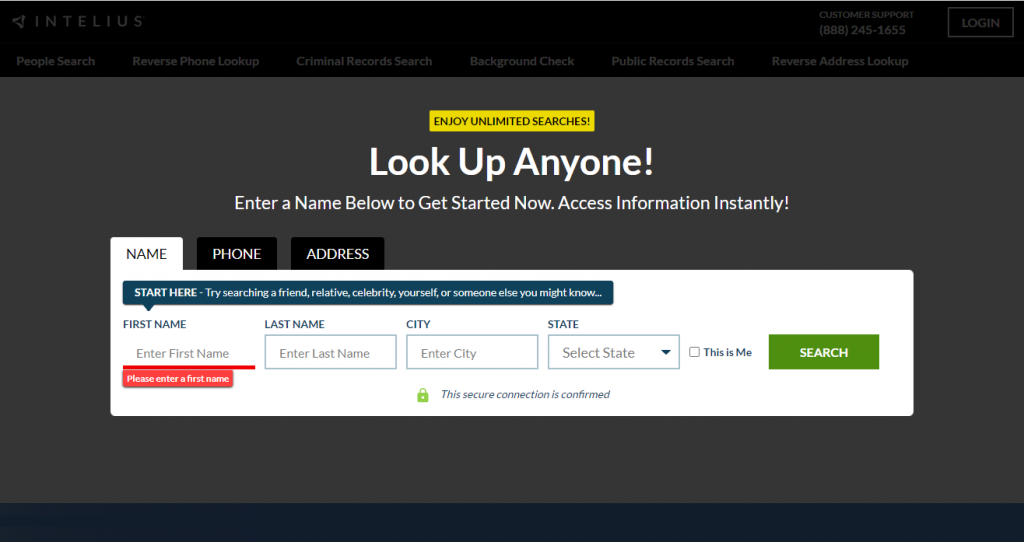

人員搜尋,美國常見的網站有intelius pipl BeenVerified whitepages peekyou

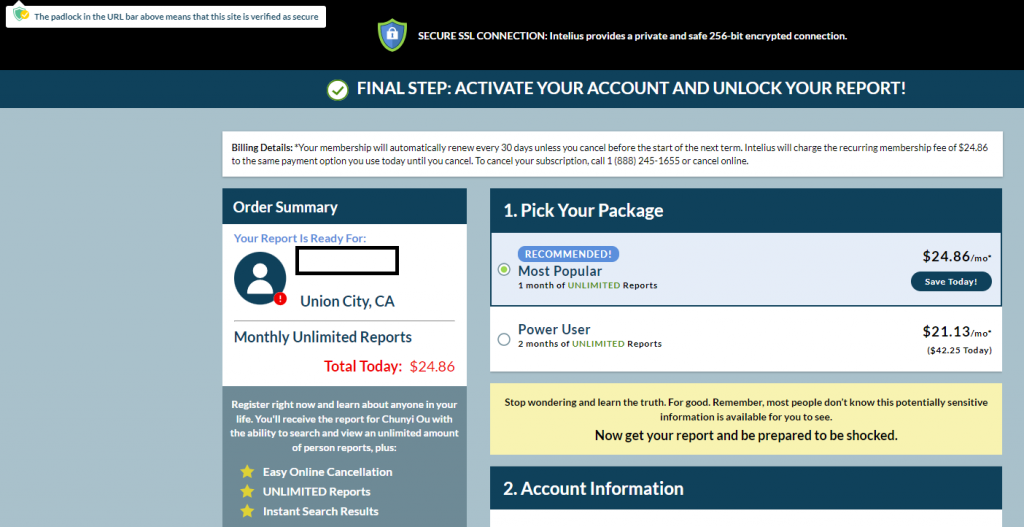

4.1 intelius網站

這種是找人用的,美國專用,因為他的搜尋選單內state拉下來就是都美國的週,他應該是即時去各網站蒐的,所以要一點時間,搜完他會要你填你的email 然後會把報告寄到妳的email去,不過我等了很久他報告產出來時,就會跳出來要我付費24.86美金/月 才能收到報告0rz

4.2 pipl網站

這個要聯絡業務去付費使用… 所以就只有網站截圖而已

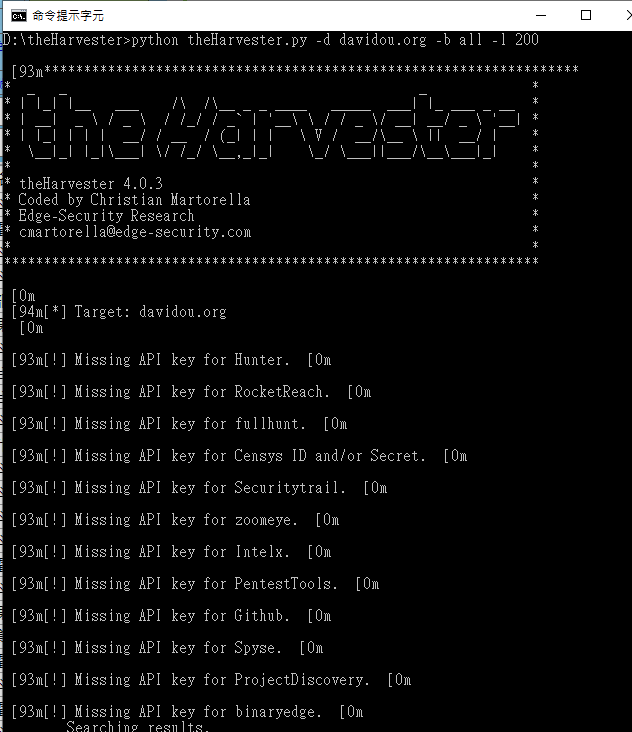

4.3 theHarvester

這套腳本一開始主要是用來蒐集LinkedIn 上的資料,當然它也可以透過-b 來指定LinkedIn 或是baidu等可以拿來搜email帳號,可以直接點這看我詳細的介紹

4.4Infoga

Infoga是一個免費的開源工具,用於使用 haveibeenpwned.com API 查找電子郵件是否被洩露。

4.5Hootsuite

他不是駭客工具,他可以管理社交媒體 (social media) 發布任務,同步多個社交媒體的貼文,並監控你的品牌在社交媒體上的表現。不過駭客反可以用它來蒐集對方的社交資訊

5.whois Lookup

管理的機構有分五大區

- ARIN-美洲

- RIPE NCC-歐洲

- APNIC-亞太

- LACNIC-拉丁美洲

- AfriNIC-非洲

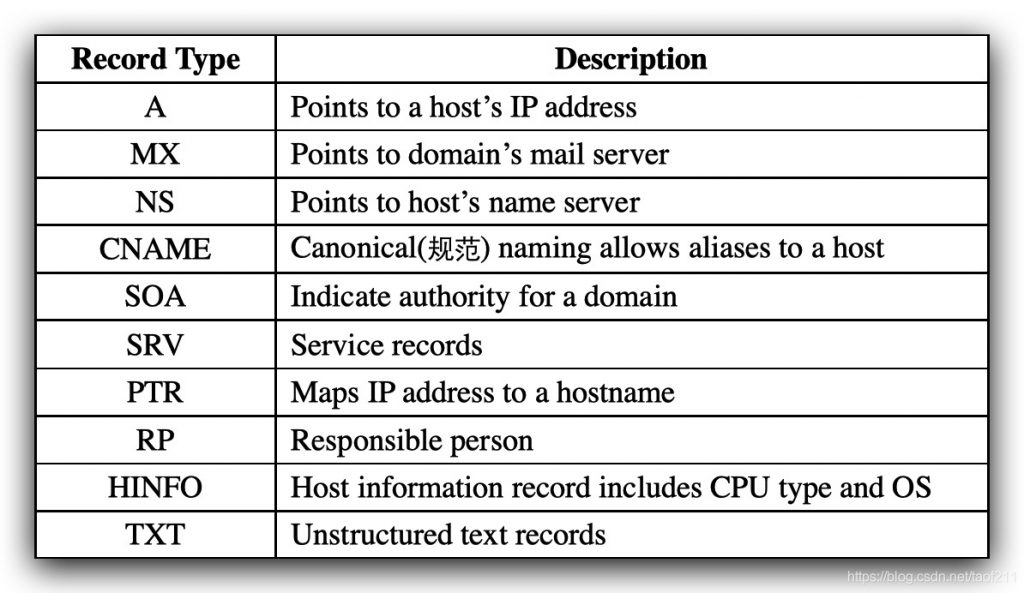

6.DNS Footprinting

SOA 紀錄

SOA 紀錄是網域名稱的系統管理紀錄,不過若你是使用一些代管 (像是 CloudFlare、Gandi LiveDNS) 這個紀錄你完全不需要處理。這個紀錄是在一起自架 DNS 主機的人會需要設定。他主要代表者這個網域名稱的管理者、管理主機、區域檔序號與全域性的 TTL 資料

詳細可以參考這篇文章 DNS 除錯教學系列文章(3) – DNS 紀錄

6.1 DNS 工具

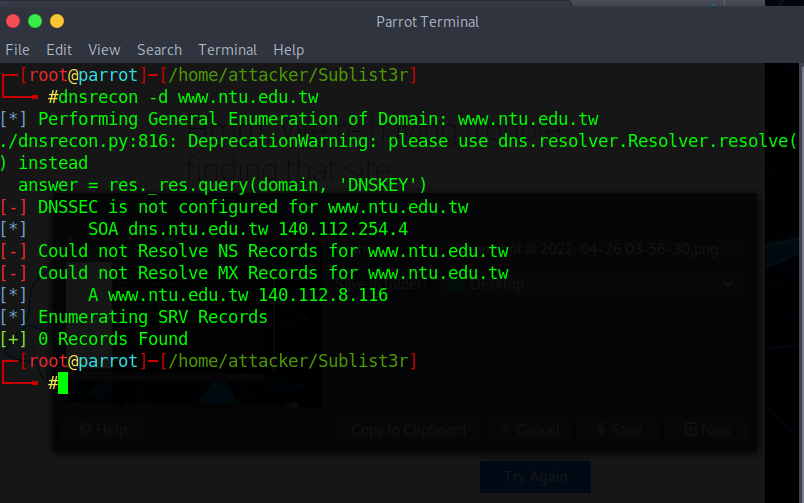

6.1.1 工具 :DNSrecon

DNSrecon 一樣可查詢 DNS 紀錄、檢查 zone transfers 與其他 DNS 資訊。

6.1.2 工具 :Bluto

BLUTO是一款訊息探測和爆破工具,它的功能有DNS探測、暴力猜解、DNS域傳送,和電子郵箱枚舉。

7.Footprinting through Social Engineering

透過下面四種方式蒐集

- Eavesdropping –竊聽

- Shoulder Surfing–就是在使用者背後偷看,如擁擠的場合就很容易成功

- Dumpster Diving- 垃圾搜尋-就是真的去翻垃圾桶、廢紙箱、便利貼…

- Impersonation– 冒充-電影最愛這個,假裝是快遞、客戶、技術IT人來騙訊息

8.Footprinting tools

- Maltego

- Recon-ng

- FOCA

- OSRFramework

- OSINT Framework

- Recon-Dog

- BillCipher

- theHarvester

- Th3Inspector

- Orb

- PENTMENU

參考文章