SSH Tunneling (Port Forwarding)

SSH Port Forwarding 有下列三種模式:

- Local Port Forwarding

- Remote Port Forwarding

- Dynamic Port Forwarding

Local Port Forwarding

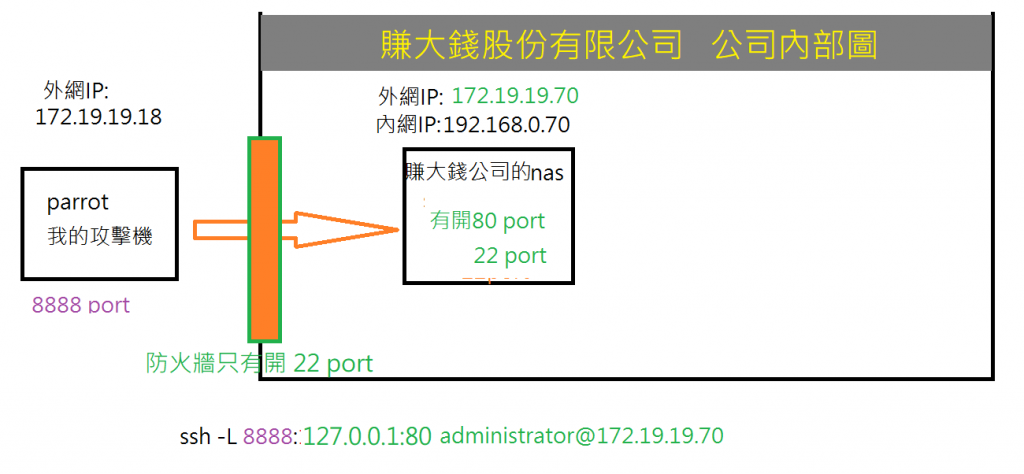

這個我覺得應該是比較有用到的,我舉個下圖的環境

ssh -L 8888:127.0.0.1:80 administrator@172.19.19.70這樣子我就可以在我的攻擊機電腦上瀏覽器開啟http://127.0.0.1:8888 這樣就可以看到nas那台的80port網頁了

上面得指令的8888是指你自己攻擊機上面要用的Port

administrator@172.19.19.70 這個應該很簡單,就是基本的ssh過去的指令

比較要注意的是127.0.0.1:80這邊 這個的127.0.0.1是以你ssh過去的那台設備來看(也就是賺大錢公司的nas)

我們要把那台nas的80port轉出來,所以就直接設定127.0.0.1:80(或是你寫192.168.0.70:80其實也是一樣意思)

或是你還可以改成

ssh -L 0.0.0.0:8888:127.0.0.1:80 administrator@172.19.19.70這個的差別就是,你還可以讓別人連到你的攻擊機的IP也可以看到賺大錢公司nas得網頁

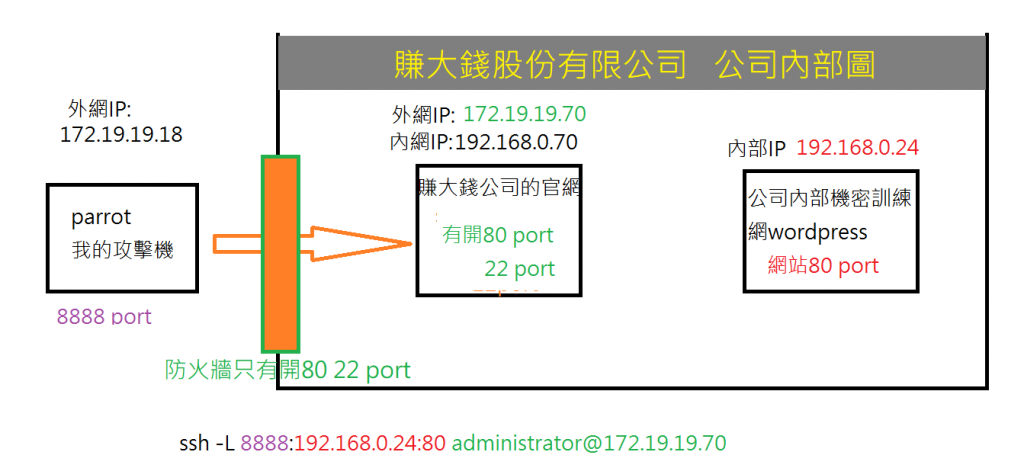

下面會在介紹另一種進階一點的case

此時後就可以拿他們的官網來做一個tunneling ,語法如下

ssh -L 8888:192.168.0.24:80 administrator@172.19.19.70觀念跟上面的一樣,8888 是自己攻擊機的port

administrator@172.19.19.70是基本的ssh過去的指令

比較要注意的是192.168.0.24:80這邊是以你ssh過去的那台設備來看(也就是賺大錢公司的官網),他可以幫你去連到192.168.0.24:80,然後把這邊的資料往回送到你攻擊機的8888 port去

這樣子我就可以在我的攻擊機電腦上瀏覽器開啟http://127.0.0.1:8888 這樣就可以看到賺大錢公司內部機密訓練網那台的80port網頁了

Remote Port Forwarding

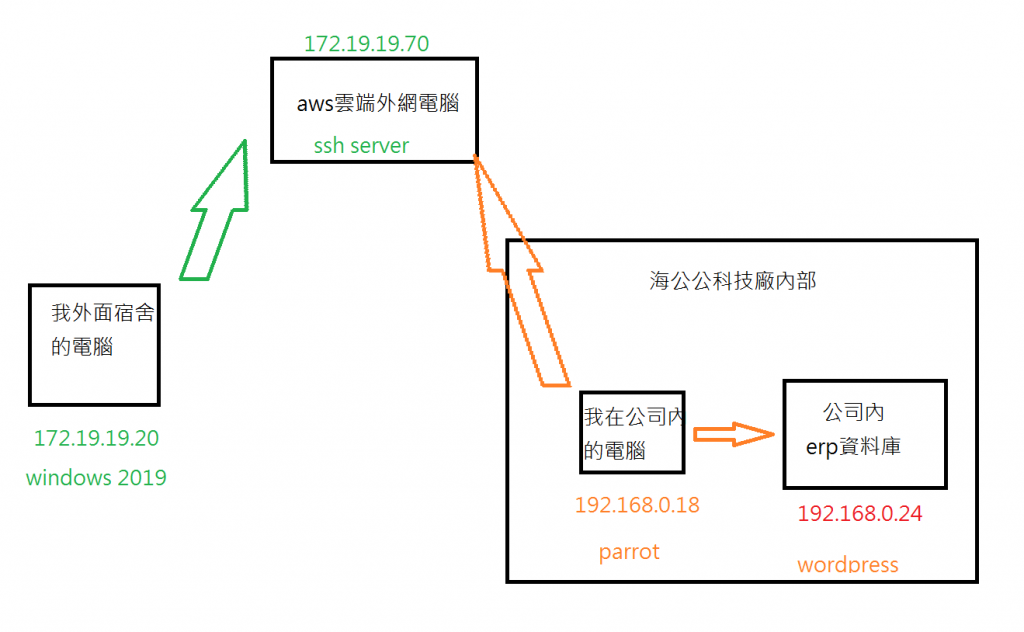

使用情境一:透過對外機器,讓其他人能夠連到你的電腦上的服務

使用情境二:透過對外機器,從外面連回內部網路上的服務

1.趁上班時間偷偷在aws或是google 等買一個便宜的雲端主機開啟ssh功能(而他的IP假設為172.19.19.70)

2.用公司自己座位上電腦來建立erp跟aws server的Remote tunneling起來

ssh -R 0.0.0.0:9090:192.168.0.24:80 administrator@172.19.19.70一樣這邊就不再詳細介紹指令了,因為你ssh到172.19.19.70這台aws雲端主機去,所以0.0.0.0:9090這邊就是以這台雲端主機來看 開啟aws本機的9090 port並起給所有人(0.0.0.0)連線

3.這時候你晚上下班回家後,可以在家裡打開瀏覽器,輸入172.19.19.70:9090 這時候 bingo!公司erp主機的ˊ畫面就會出現了,你回家又可以繼續工作抓資料(?)了。

參考文章:SSH Tunneling (Port Forwarding) 詳解