[CEH V11]module 4筆記-Enumeration

這個章節就都是在講列舉,主要就是講下面幾款的介紹。

1.Enumeration 列舉

透過列舉來取得系統上有哪些服務進而來攻擊,常見的有

- NetBIOS Enumeration

- SNMP Enumeration

- LDAP Enumeration

- NTP and NFS Enumeration

- SMTP and DNS Enumeration

- 其他Enumeration

1.1Techniques for Enumeration

- Extract usernames using email IDs

- Extract information using default passwords

- Brute force Active Directory

- Extract information using DNS Zone Transfer

- Extract user groups from Windows

- Extract usernames using SNMP

1.2service and port Enumeration

| DNS | TCP/UDP 53 | SNMP | UDP 161 |

| Microsoft RPC | TCP/UDP 135 | LDAP | TCP/UDP 389 |

| NBNS(NetBIOS Name Service) | UDP137 | NFS | TCP 2049 |

| NetBIOS Session Service(SMB over NetBIOS) | TCP 139 | SMTP | TCP 25 |

| SMB over TCP | TCP/UDP 445 | SNMP Ttap | TCP/UDP 162 |

| ISAKMP/Internet Key Exchange (IKE) | UDP 500 | SSH | TCP 22 |

2.NetBIOS Enumeration

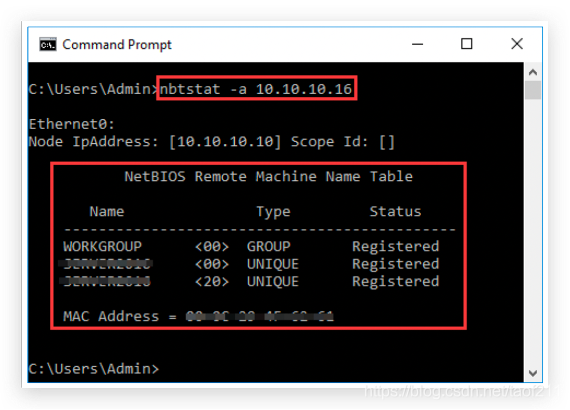

不須安裝軟體,直接windows直接可以使用nbtstat -a 10.10.10.10

nbtstat [-a RemoteName] [-A IP Address] [-c] [-n] [-r] [-R] [-RR] [-s] [-S] [Interval]-a (介面卡狀態) 列出指定其名稱的遠端電腦名稱表格

-A (介面卡狀態) 列出指定其 IP 位址的遠端電腦名稱表格。

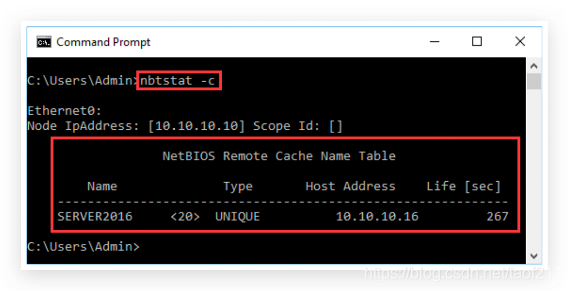

-c (快取) 列出 NBT 快取的遠端電腦名稱和它們的 IP 位址。

-n (名稱) 列出本機 NetBIOS 名稱。

-r (已解析) 列出由廣播和透過 WINS 解析的名稱

-R (重新載入) 清除和重新載入遠端快取名稱表格

-S (工作階段) 列出有目的地 IP 位址的工作階段表格

-s (階段作業) 列出將目的地 IP 位址轉換成

電腦 NETBIOS 名稱的工作階段表格。

當然也可以透過net view \\10.10.10.10來看網路芳鄰,或是軟體 NetBIOS Enumerator或是nmap有腳本

nmap -sV -v –script nbtstat.nse 10.10.10.10

3.SNMP Enumeration

SNMP 允許網絡管理員從遠程位置管理網絡設備。

SNMP contains the following two passwords for configuring and accessing the SNMP agent from the management station.(SNMP 包含以下兩個密碼,用於從管理站配置和訪問 SNMP 代理。)

- Read Community String-These strings are public.

- Read/Write Community String-These strings are private.

3.1 Management Information Base (MIB)

MIB 是一個虛擬數據庫,其中包含 SNMP 管理的所有網絡對象的正式描述。MIB elements are recognized using object identifiers (OIDs)

- DHCP.MIB

- HOSTMIB.MIB:監控和管理主機資源

- LNMIB2.MIB:包含工作站和服務器服務的對像類型

- MIB_II.MIB:使用簡單的架構和系統管理基於 TCP/IP 的 Internet

- WINS.MIB:用於 Windows Internet 名稱服務 (WINS)

他有兩種的管理object

- Scalar object-定義單一的object

- Tabular object-定義mutliple related object關聯對象 and are group in MIB tables

3.2工具

- snmpcheck

- softperfect network Scanner

- Network Performance Monitor

- OpUtils

- PRTG Network Monitor

- Enginner’s Toolset

4.LDAP Enumeration

- LDAP is an Internet protocol for accessing distributed directory services.

- Directory services may provide any organized set of records, often in a hierarchical and logical structure, such as a corporate email directory.

- A client starts an LDAP session by connecting to a Directory System Agent (DSA), typically on TCP port 389, and sends an operation request to the DSA.

- information is transmitted between the client and server using The Basic Encoding Rules (BER)

- attacker query the LDAP service to gather information such as usernames, addresses, departmental details, and server names.

4.1工具

- Softerra LDAP Administrator

- LDAP Admin Tool

- LDAP Account Manager

- LDAP Search

- JXplorer

- Active Directory Explorer

5.NTP Enumeration

NTP使用UDP 123 port(考)並且在外網可以精準到10millisecends(毫秒) 內網到200 microsecends微秒

駭客透過NTP取得list of connected hosts

client IP(含system name 、OS)

如果 NTP 服務器位於非軍事區 (DMZ)還可以拿到內部IP

指令ntptrace ntpdc ntpdc(在找時間研究看看在幹嘛

6.NFS Enumeration

可以透過Rpcinfo -p 192.168.2.138 這樣直接列舉出來

7.SMTP Enumeration

郵件系統通常使用帶有 POP3 和 IMAP 的 SMTP它在 TCP PORT 25或 587 上運行。 SMTP 提供以下三個內置命令。

- VRFY-Validates users驗證使用者

- EXPN-查詢別名對應的email

- RCPT TO-定義消息的接收者

7.1工具

8.DNS Enumeration

可以透過工具dig nslookup DNSRecon等來查詢

9.IPsec Enumeration

10.VoIP Enumeration

VOIP使用Session Initiation Protocol(SIP)來啟用影音傳輸,SIP通常使用UDP/TCP2000 2001 5050 5061

駭客可以透過這些資訊來取得VOIP的getway或是server、IP-PEX等等資訊,有了這些資訊就可以開始DOS、session hijacking、Caller ID Spoofing、 eavesdropping(竊聽) 等

11.BGP Enumeration

The Border Gateway Protocol 邊界網關協議 (BGP) 是一種路由協議,用於在 Internet 上的不同自治系統 (AS) (自治系統) 之間交換路由和可達性信息。由於該協議用於將一個 AS 連接到其他 AS,因此也稱為外部 BGP(eBGP)。BGP 在port 179 上創建其 TCP 會話。攻擊或是BGP設定錯誤都會導致網路癱瘓,例如當年的FaceBook設定錯誤癱瘓了6小時,還有對岸的長城也是透過這個來審查哪些網站連不上

參考文章