[CEH V11]module 8筆記-Sniffing

監聽要從將網卡的 NIC 轉成雜亂模式(promiscuous mode) 基本上直接wireshark就會幫你搞定他了

監聽主要分成兩種 被動監聽(Passive sniffing)跟 主動監聽(Active sniffing)

被動監聽(Passive sniffing)

- 收集經由 (Hub) 的所有流量

- 監控(Monitoring) 所有非傳輸出去的額外封包(any additional data packets)

- 獲取連接所有網路上的主機(all hosts on the network)流量

- 集線器(Hub)已經過時(outdated),目前使用交換機(switches)

主動監聽(Active sniffing)

(1) 基於交換機網路 (switch-based network)

(2) 注入(injection)交換機網路中取得位址分析封包(address resolution packets) (ARP)

- MAC Flooding

- DHCP Attacks

- ARP Poisoning

- DNS Poisoning

- Switch Port Stealing

- Spoofing Attack

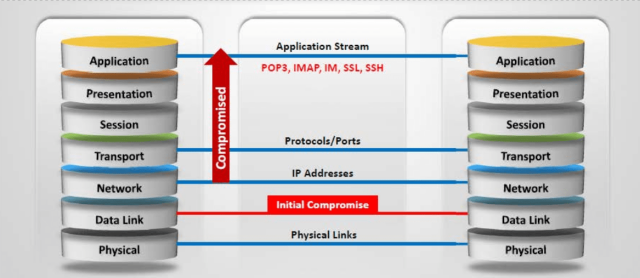

常見網路監聽的漏洞協定(因為他們都沒加密用明碼傳輸很好撈資料)

- HTTP

- Telnet & Rlogin

- POP

- IMAP

- SMTP & NNTP

- FTP

Sniffers在Data Link 層運作

Wiretapping 掛線偷聽

監聽網路或是電話等,可以透過硬體方式或是軟體方式來監聽

mac address/CAM Table

每個交換器都會有一個動態的CAM Table(就是mac表)用來放mac address、physical port、vlan的對照表(沒有IP),當cam table滿了就會把舊的資料蓋掉就好。

CAM table是MAC對實體port,ARP是MAC對到 IP address,不要搞混了。

1.MAC Flooding攻擊

可以透過像是macof這種工具,他是屬於其中一種的dsniff(純粹被動的進行網絡活動監視的工具)

他可以瞬間產生很大量的mac 資料(131000筆/min)去跟switch註冊藉此癱瘓掉你的switch

1.1 Switch Port Stealing

欺騙 Switch 把本來要傳到目標的封包全部轉到攻擊者的Port,他必須滿足幾點條件:

1.攻擊者必須假造IP還有MAC

2.必須和目標者比快!比誰先發出 ARP Reply (當 Switch 發出 ARP Broadcast)如此一來,Switch 會誤以為攻擊者的 Port ,並將所有封包轉給攻擊者。

1.2 防禦Mac Attack(MAC Flooding跟Switch Port Stealing)

開啟port-security(就是mac port binding功能,讓他換不掉)

2.DHCP Attacks

這個主要是要搭配下面兩個攻擊方式一起玩,來達成中間人攻擊

2.1 DHCP Starvation Attack(DHCP 餓死攻擊)

攻擊者發出forged(偽造的) DHCP Request 給 DHCP Server ,搶下所有的 IP 。這樣新加入的人,會因為沒有可用 IP 而無法上網

2.2 Rogue DHCP Server Attack

搶下所有IP把dhcp serveer幹掉後,就可以自己架一個DHCP server來派IP 、假getway跟假dns了,這樣所有流量都會過你就可以產生MITM 中間人攻擊

2.3防禦

要開啟port security(限制每一port的mac數量,可以防止DHCP Starvation Attack)

跟DHCP snooping(wiki說明)(直接限制某一個Port是信任的有dhcp,其他port有dhcp server都是不信任的流量不轉送)

3.ARP Spoofing Attack

駭客發送假的arp封包(就是去交換器把ip對應的mac換成自己的)讓switch把流量轉過來給自己

3.1ARP 中毒用於:

- Session hijacking

- Denial-of-Service attacks(拒絕服務攻擊)

- Man-in-the-Middle attacks

- Packet sniffing(數據包嗅探)

- Data interceptions(數據攔截)

- VoIP tapping(VoIP竊聽)

- Connection resetting

- Stealing passwords

- DOS Attack

- Manipulating Data(數據操縱)

3.2 arp poisoning 工具

有arpspoof、 Ettercap、 dsniff、 MITMf等

BetterCAP-可以發送假的arp出去,讓對方誤以為目標的IP是對應到駭客的mac address以攔截封包

3.3防禦

使用Dynamic ARP Inspection (DAI)來防止,其實就是IP-to-MAC bindings

4.MAC Spoofing/Duplicating

上面的攻擊都還是用自己正確的mac addr 這個MAC Spoofing是直接把自己的mac換成對方的了,讓交換器根本搞不清楚誰才是複製人,這個攻擊很簡單 windows上面直接網卡更改mac address或是直接在regedit上改都可以

IRDP Spoofing

- ICMP 路由器發現協議 (IRDP) 是一種路由協議,它允許主機通過偵聽其網絡上的路由器通告和請求消息來發現其子網上的活動路由器的 IP 地址。

- 攻擊者向子網上的主機發送欺騙性的 IRDP 路由器通告消息,導致其將其默認路由器更改為攻擊者選擇的任何路由器。

- 這種攻擊允許攻擊者嗅探流量並從數據包中收集有價值的信息。

- 攻擊者可以使用 IRDP 欺騙來發起中間人、拒絕服務和被動嗅探攻擊。

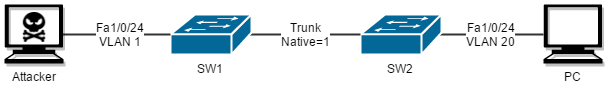

vlan hopping

有兩種攻擊

1. Double Tagging。請看下圖,SW1 和 SW2 之間是 Trunk Link,而 Native VLAN 沒有更改過,為預設 VLAN1,剛好 Attacker 的 Access Port 也在使用 VLAN1。在這個巧合的情況下,Attacker 可以用 Double Tag 的方法,把 VLAN20 的訊息包裹在 VLAN1 之中傳給 SW1。由於 VLAN1 是 Native VLAN,於是 SW1 在傳給 SW2 之前會把 Packet 的 VLAN1 Tag 移除,然後才傳給 SW2。SW2 發現 Packet 中帶有 VLAN20 Tag,於是就把這 Packet 打進 VLAN20 了。

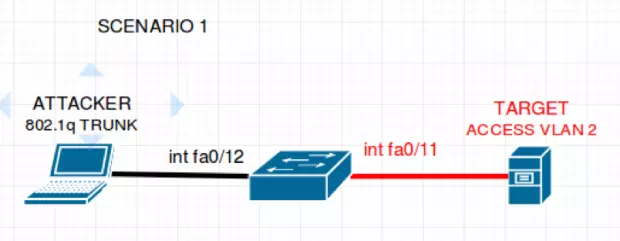

2.switch spoofing

這個攻擊手法跟上面很像,但是把交換器跟攻擊者電腦合併了,就是駭客假裝自己就是交換器,直接發Dynamic Trunking Protocol (DTP) 過去跟對方trunk起來,那這樣管他啥vlan都直接吃過來了

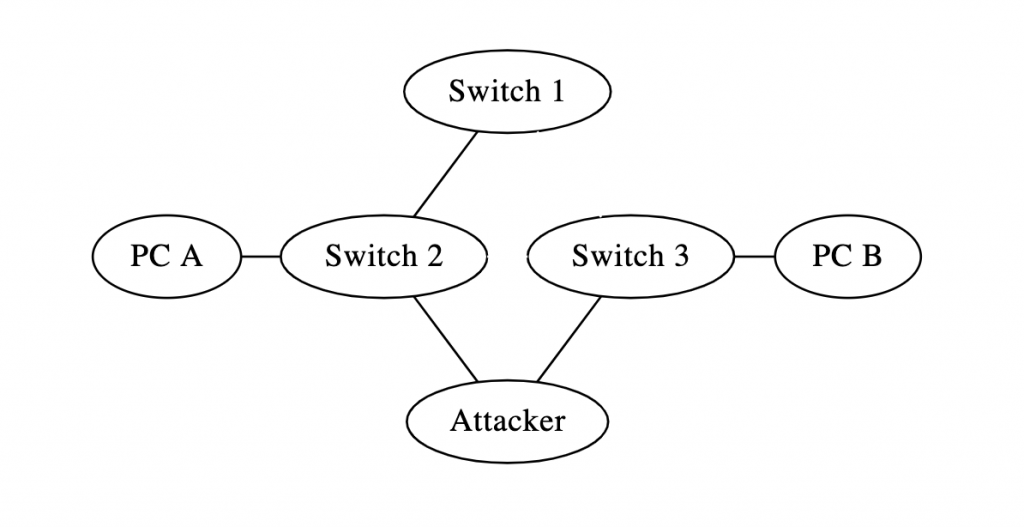

STP attack

STP,全名為 Spanning Tree Portocol(生成樹協定),用途為偵測網路實體連接拓樸

主要用來避免網路拓樸產生環狀結構(Loop),網路中產生環狀結構時容易造成廣播風暴(Broadcast radiation、Broadcast Storm),這個協定可以探測出網路的實體接線,並找出一個不會產生環狀結構的邏輯網路拓樸(縱使下圖的sw1跟sw3可能也有實體線連著,可參考Day 15 連結層攻擊實作 – STP Spoofing)

STP attack 就是去告訴所有switch自己才是最上層的root switch,讓所有的封包都過來達到中間人攻擊。如下圖

DNS Spoofing

這個概念就很簡單,直接欺騙上層switch自己才是dns server(或是乾脆就直接改變user的dns設定為自己) ,這樣其他所有的人就會來跟他要dns資料,這時候直接把dns解析成駭客想要你去的ip就搞定了

防禦 DNS 中毒

- Domain Name System Security Extensions(DNSSEC)-在 DNS 資訊中附加電子簽名

- 使用SSL

- 限制只能使用local DNS server並且限制不能連外部DNS

- 還有其他10幾種方式….(firewall IDS SSH….)

如何檢測是否被sniffing

- 檢查是否有設備在promiscuous mode

- 使用IDS

- 透過一些工具(如capsa portable network analyzer)

透過ping Method方式檢測

直接送一個Ping過去包含他的IP跟錯誤的mac address,如果他是正常模式就不會回應,因為mac錯了,如果在監聽模式就會回應,就抓到了

透過DNS Method方式檢測

可以直接向對方發送一個不存在的 IP 地址發送 ICMP 請求並查看響應,對方因為不認識就可能又會再去執行DNS反解(reverse DNS lookup)就可以抓到了對方有可能是有問題的

透過ARP Method方式檢測

因為監聽器在監聽模式下,他的arp table會有所有正確的資料,所以我們只要送一個非廣播的arp封包給每一個人,因為其他人都沒有你的arp(mac、ip)資料,所以就會回復詢問arp資訊,而監聽者因為他有你的arp資料,所以他就會直接回應ping過來給你了,白話講就是我跟在場的所有設備都沒對話過,所以大家都不知道我是誰,就必須要發arp封包出來問一下,就只有監聽著因為一直在監聽,所以他知道我是誰。

透過硬體Protocol Analyzers檢測

反正就是花錢買設備,他可以監控網絡使用情況並找出安裝在網絡中駭客軟體所產生的惡意網絡流量

參考文章